How Covert Agents Infiltrate the Internet to Manipulate, Deceive, and Destroy Reputations Por Glenn Greenwald 24.2.2014

Durante las últimas semanas he trabajado con NBC News para publicar una serie de artículos acerca de las tácticas de "juego sucio" utilizadas por la unidad anteriormente secreta del GCHQ [es] (central de ciberespionaje inglés), la unidad JTRIG o Grupo de Inteligencia de Investigación de Amenazas (Joint Threat Research Intelligence Group). Éstos se basaron en cuatro documentos [1, 2, 3, 4] del GCHQ presentados a la NSA y a los otros tres socios en la alianza criminal de habla Inglesa "Cinco Ojos", heredera de Echelon. Hoy, en el "the Intercepter" publicamos otro nuevo documento del JTRIG, en su totalidad, titulado "El arte del engaño: Formación para Operaciones Encubiertas Onlínea".

Pautas en la táctica del JTRIG

Al publicar estas historias, una por una, nuestros informes para la NBC destacan algunas pautas en la táctica seguida por el JTRIG:

Tácticas del JTRIG: Manipulación y mentira

![]() Entre los propósitos fundamentales autoidentificados por el JTRIG emplean dos tácticas:

Entre los propósitos fundamentales autoidentificados por el JTRIG emplean dos tácticas:

1- para inyectar todo tipo de material falso en el Internet con el fin de destruir la reputación de sus objetivos; y

2- para utilizar las ciencias sociales y otras técnicas para manipular el discurso online y el activismo para generar resultados que considere oportunos. Que la víctima escriba lo que ellos quieren que sea escrito.

Disrupción/Trastorno- Guía operativa:

1- "operaciones de bandera falsa": publicar material en Internet y atribuir falsamente a otra persona

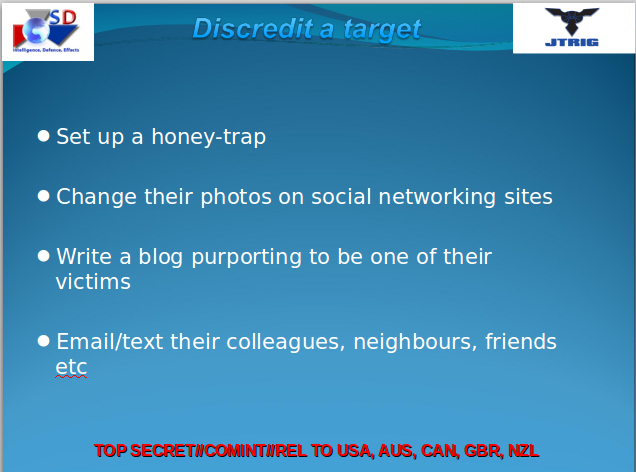

2- Otras tácticas dirigidas a individuos están listados aquí, bajo el título revelador "desacreditar a una victima objetivo":

- Pon trampas de miel- usando el sexo como cebo. Ej caso Strauss Kahn, caso Clinton

- Cambia sus fotos en sus redes sociales

- Escribe un blog fingiendo ser una de sus víctimas

- email a sus colegas, vecinos y familiares

3- Luego están las tácticas utilizadas para "desacreditar empresas" objetivos.

- pasa información confidencial sobre la empresa a la competencia/prensa, via blog...

- post información negativa en los foros apropiados

- frena sus tratos/ arruina sus relaciones comerciales

GCHQ describe el propósito de JTRIG en términos crudamente claros: EFECTOS

Fundamentalmente, los "objetivos" de estos engaños y destrucción de reputaciones se extienden mucho más allá de la lista habitual del entorno del espionaje: naciones hostiles y sus líderes, agencias militares y servicios de inteligencia. El discurso sobre el uso de estas y muchas otras técnicas tiene lugar en el contexto de su uso en sustitución de la "ley ajustada a Derecho", contra personas simplemente sospechosas, sin cargos ni condenas, por delitos comunes o, más ampliamente aún, contra el "hacktivismo", es decir, aquellos que utilizar la actividad de protesta en la red con fines políticos.

El título de la página de uno de estos documentos refleja la propia conciencia de la agencia: "Sesión de ciberdefensiva, exprimiendo los límites legales y Acciones contra el Hacktivismo". Son técnicas aplicadas a personas que nada tienen que ver con terrorismo o amenazas para la seguridad nacional, de hecho, principalmente implican a agentes encargados de hacer cumplir la ley que investigan los delitos comunes.

Independientemente del puntos de vista sobre Anonymous, "hacktivistas" o la gran variedad de delincuentes comunes y corrientes que hay, no es difícil ver lo peligroso que es tener agencias secretas del gobierno capaces de marcar a la persona que quieran con este tipo de tácticas online, basadas en la mentira engaño y la destrucción reputación y el trastorno personal.

Hay una fuerte discusión, como se demostró el caso de la acusación contra 14 hacktivista anti-PayPal, sobre si los ataques de "denegación de servicio", tácticas utilizadas por los hacktivistas, con resultado (como máximo) de daño trivial ( mucho menos que el cyber - guerra tácticas preferidas por los EE.UU. y el Reino Unido) y son mucho más afín al tipo de protesta política protegida por la Primera Enmienda o es un delito. Enjuiciamiento de activistas Anonymous pone de manifiesto la guerra por el control de internet

Lo fundamental es que más allá de los hacktivistas, estas agencias de espionajese han investido a sí mismos con el poder el Gobierno les ha encomendado la tarea de arruinar deliberadamente la reputación de personas y alterar su actividad política online, a pesar de que no hayan sido acusados de ningún delito, y a pesar de que sus acciones no tenga ninguna conexión con terrorismo o para la seguridad nacional. Como experto en Anonymous Gabriella Coleman, de la Universidad McGill dijo:

Los Gobierno monitorean e influyen en las comunicaciones en Internet: plan Sustein

Vigilancia constante de la red y los sitios

Que el Gobierno planea monitorear e influir en las comunicaciones por Internet, y secretamente infiltrarse en las comunidades online con el fin de sembrar la discordia y difundir informaciones falsas ha sido durante mucho tiempo fuente de especulación y paranoia.

Agentes encubiertos y pseudo-abogados

Sunstein también propuso el empleo de agentes encubiertos en "chats, redes sociales online, o incluso grupos reales" que fue mostrada como una falsa y una dañina propuesta englobada en la "teorías conspiratoria" sobre el gobierno en su momento.

Reformas legislativas puramente cosméticas

Irónicamente, Sunstein fue recientemente nombrado por Obama como miembro del panel de revisión de la NSA creado por la Casa Blanca, que - a pesar de discutir demandas clave de la NSA - procedió a proponer muchas reformas cosméticas a los poderes de la agencia (la mayoría de los cuales fueron ignoradas por el propio Presidente que las proclamó).

Psicología y sociología

![]() También encontramos el uso de la psicología y otras ciencias sociales, no sólo para entender, sino para formar y controlar el desarrollo del discurso online de los hacktivistas. Un documento recientemente publicado hoy expone la obra de la HSOC "Célula de Operaciones Científicas Humano", unidad del GCHQ dedicada a la "inteligencia humana online" y " influencia estratégica y trastorno".

También encontramos el uso de la psicología y otras ciencias sociales, no sólo para entender, sino para formar y controlar el desarrollo del discurso online de los hacktivistas. Un documento recientemente publicado hoy expone la obra de la HSOC "Célula de Operaciones Científicas Humano", unidad del GCHQ dedicada a la "inteligencia humana online" y " influencia estratégica y trastorno".

![]()

Acción Encubierta Online: tácticas de engaño

Bajo el título "Acción Encubierta Online", el documento detalla una variedad de medios para abordar la "operaciones de influencia e información", así como " los ataques e interferencias red informática", mientras que la disección de cómo los seres humanos pueden ser manipulados usando "líderes", "confianza", "obediencia" y "cumplimiento", las bases del fascismo:

Los documentos exponen teorías de cómo los seres humanos interactúan entre sí, especialmente online, y luego tratan de identificar formas de influir en los resultados - el llamado "juego" es el siguiente: "Gambit of Deception/ Tácticas de Engaño"

Preguntas al GCHQ: Política de Estado

Después de la filtración sobre Manipulación Masiva, hemos presentado numerosas preguntas al GCHQ, incluyendo:

(1) ¿Ha participado el GCHQen "operaciones de bandera falsa", donde el se envió a Internet material falsamente atribuido a otra persona?

(2) ¿Tiene algo que ver GCHQ en los esfuerzos de influir o manipular el discurso político online? ; y

(3) ¿Tiene el GCHQ el poder jurídico de incluye atentar contra delincuentes comunes nacionales, o sólo contra a amenazas extranjeras?

Como de costumbre, hicieron caso omiso de esas preguntas y optaron por enviar su repetitiva, imprecisa y difusa respuesta : "Es Política de Estado no hacer comentarios sobre asuntos de Inteligencia"

_____________

Ejemplo de los efectos de su Manipulación masiva:

Fukushima: 3 años de emisiones, apagón informativo y censura transicionestructural.net

Uno de los muchos objetivos de esta manipulación de la opinión pública en la red es introducir PROPAGANDA sobre la industria nuclear, y desacreditar las fuentes o voces discordantes con los intereses nucleares.

Objetivos:

- desacreditar ENENEWS, Fukushima Diary,...

- Por supuesto desacreditar cualquier investigación que asocie radiación con muerte, cánceres y enfermedades.

-Están realizando un gran esfuerzo para contrarrestar la información sobre la contaminación del Oeste de EEUU. Hay mucho dinero en juego.

- En la contrainformación están difundiendo información tan absurda como que el tabaco mata más que la energía nuclear o que los plátanos son radioactivos

Tienen un objetivo claro, el de minimizar los daños de la contaminación radioactiva: que la población no tenga conciencia de los daños de la contaminación, y se acostumbre a vivir con ella como si no pasara nada; y sin que se le ocurra interponer denuncias a la industria nuclear por daños.

|

| JTRIG, verdaderos bastardos en la red |

- Las afirmaciones de que las agencias gubernamentales se están infiltrando en las comunidades online y participan en "operaciones de bandera falsa " para desacreditar a sus víctimas es amenudo rechazado como como teorías conspirativas, pero estos documentos no dejan duda de que es eso lo que precisamente está ocurriendo.

Durante las últimas semanas he trabajado con NBC News para publicar una serie de artículos acerca de las tácticas de "juego sucio" utilizadas por la unidad anteriormente secreta del GCHQ [es] (central de ciberespionaje inglés), la unidad JTRIG o Grupo de Inteligencia de Investigación de Amenazas (Joint Threat Research Intelligence Group). Éstos se basaron en cuatro documentos [1, 2, 3, 4] del GCHQ presentados a la NSA y a los otros tres socios en la alianza criminal de habla Inglesa "Cinco Ojos", heredera de Echelon. Hoy, en el "the Intercepter" publicamos otro nuevo documento del JTRIG, en su totalidad, titulado "El arte del engaño: Formación para Operaciones Encubiertas Onlínea".

Pautas en la táctica del JTRIG

Al publicar estas historias, una por una, nuestros informes para la NBC destacan algunas pautas en la táctica seguida por el JTRIG:

- el seguimiento de YouTube y Blogger,

- la focalización en Anonymous usando sus mismos ataques DDoS para acusar a "hacktivistas"

- el uso de "trampas de miel", atraer a la gente en situaciones comprometedoras por medio del sexo como cebo,

- y virus informáticos.

Tácticas del JTRIG: Manipulación y mentira

Entre los propósitos fundamentales autoidentificados por el JTRIG emplean dos tácticas:

Entre los propósitos fundamentales autoidentificados por el JTRIG emplean dos tácticas: 1- para inyectar todo tipo de material falso en el Internet con el fin de destruir la reputación de sus objetivos; y

2- para utilizar las ciencias sociales y otras técnicas para manipular el discurso online y el activismo para generar resultados que considere oportunos. Que la víctima escriba lo que ellos quieren que sea escrito.

Disrupción/Trastorno- Guía operativa:

- Operación de Infiltración: un agente se introduce en un grupo y extrae información mientras cuela información falsa. A veces se toma el completo control del objetivo.

- Operación de carambola: se manipula a un enemigo del objetivo para que actúe contra él. Se crea un conflicto

- Operación de Montaje de Escanario- introducción de pruebas falsas o escenificación de un guión

- Operación de Falsa Bandera- atentar contra intereses propios culpando a la víctima escogida. ej 11-S

- Operación de Falso Rescate- se usa la escusa humanitaria como encubrimiento de todo tipo de actividades. ej Operación humanitaria de Haití o Afganistán

- Operación de Disrupción/trastorno- se interfiere la rutina normal del objetivo de modo que se interrumpa su actividad.

- Operación de provocación- se provoca un perjuicio sobre el objetivo de modo que su defensa es reinterpretada como ataque.

1- "operaciones de bandera falsa": publicar material en Internet y atribuir falsamente a otra persona

- blogs de falsas víctimas: haciéndose pasar por un víctima de la persona cuya reputación quieren destruir, y- la publicación de "información negativa" en diversos foros.Aquí una lista ilustrativa de las tácticas del último documento GCHQ estamos publicando hoy: art-deception-training-new-generation-online-covert-operations/

|

| desacreditar a una víctima |

- Pon trampas de miel- usando el sexo como cebo. Ej caso Strauss Kahn, caso Clinton

- Cambia sus fotos en sus redes sociales

- Escribe un blog fingiendo ser una de sus víctimas

- email a sus colegas, vecinos y familiares

3- Luego están las tácticas utilizadas para "desacreditar empresas" objetivos.

- pasa información confidencial sobre la empresa a la competencia/prensa, via blog...

- post información negativa en los foros apropiados

- frena sus tratos/ arruina sus relaciones comerciales

GCHQ describe el propósito de JTRIG en términos crudamente claros: EFECTOS

- "el uso de técnicas online para hacer que algo suceda en el mundo real o virtual"

- Dos amplias categorías:

Operaciones de información: de influenciación o disrupción

Disrupción técnica

- Conocidas en el GCHQ como OCA, Operación Online EncubiertaLas cuatro Ds: - Denega, Trastornar, Degradar, Engañar (Deny, Disrupt, Dregrade, Deceive).Las víctimas del JTRIG: todo el que no se ajuste a la norma

Fundamentalmente, los "objetivos" de estos engaños y destrucción de reputaciones se extienden mucho más allá de la lista habitual del entorno del espionaje: naciones hostiles y sus líderes, agencias militares y servicios de inteligencia. El discurso sobre el uso de estas y muchas otras técnicas tiene lugar en el contexto de su uso en sustitución de la "ley ajustada a Derecho", contra personas simplemente sospechosas, sin cargos ni condenas, por delitos comunes o, más ampliamente aún, contra el "hacktivismo", es decir, aquellos que utilizar la actividad de protesta en la red con fines políticos.

El título de la página de uno de estos documentos refleja la propia conciencia de la agencia: "Sesión de ciberdefensiva, exprimiendo los límites legales y Acciones contra el Hacktivismo". Son técnicas aplicadas a personas que nada tienen que ver con terrorismo o amenazas para la seguridad nacional, de hecho, principalmente implican a agentes encargados de hacer cumplir la ley que investigan los delitos comunes.

Independientemente del puntos de vista sobre Anonymous, "hacktivistas" o la gran variedad de delincuentes comunes y corrientes que hay, no es difícil ver lo peligroso que es tener agencias secretas del gobierno capaces de marcar a la persona que quieran con este tipo de tácticas online, basadas en la mentira engaño y la destrucción reputación y el trastorno personal.

Hay una fuerte discusión, como se demostró el caso de la acusación contra 14 hacktivista anti-PayPal, sobre si los ataques de "denegación de servicio", tácticas utilizadas por los hacktivistas, con resultado (como máximo) de daño trivial ( mucho menos que el cyber - guerra tácticas preferidas por los EE.UU. y el Reino Unido) y son mucho más afín al tipo de protesta política protegida por la Primera Enmienda o es un delito. Enjuiciamiento de activistas Anonymous pone de manifiesto la guerra por el control de internet

Lo fundamental es que más allá de los hacktivistas, estas agencias de espionaje

"se etiquetan a grandes cantidades de ciudadanos como hacktivistas o Anonymous, radicales en españa, para dar con aquellos que expresan sus creencias políticas, lo que resulta en la represión de la disidencia legítima" [en contraposición de la disidencia ilegítima].Como apunta el estudio publicado en CIGI, el profesor Coleman defiende la afirmación de que "no hay nada de terroristas/violentos en sus acciones".

Los Gobierno monitorean e influyen en las comunicaciones en Internet: plan Sustein

Vigilancia constante de la red y los sitios

Que el Gobierno planea monitorear e influir en las comunicaciones por Internet, y secretamente infiltrarse en las comunidades online con el fin de sembrar la discordia y difundir informaciones falsas ha sido durante mucho tiempo fuente de especulación y paranoia.

Agentes encubiertos y pseudo-abogados

El profesor de Derecho de la Universidad de Harvard, Cass Sunstein un asesor de Obama y ex jefe de la Oficina de Información y Asuntos Regulatorios de la Casa Blanca, escribió un artículo polémico en 2008 proponiendo que el gobierno de EEUU debía emplear equipos de agentes encubiertos y pseudo-abogados "independientes" capaces de "cognitivamente infiltrarse" en grupos online y sitios web, así como otros grupos de activistas.

Sunstein también propuso el empleo de agentes encubiertos en "chats, redes sociales online, o incluso grupos reales" que fue mostrada como una falsa y una dañina propuesta englobada en la "teorías conspiratoria" sobre el gobierno en su momento.

Reformas legislativas puramente cosméticas

Irónicamente, Sunstein fue recientemente nombrado por Obama como miembro del panel de revisión de la NSA creado por la Casa Blanca, que - a pesar de discutir demandas clave de la NSA - procedió a proponer muchas reformas cosméticas a los poderes de la agencia (la mayoría de los cuales fueron ignoradas por el propio Presidente que las proclamó).

Psicología y sociología

También encontramos el uso de la psicología y otras ciencias sociales, no sólo para entender, sino para formar y controlar el desarrollo del discurso online de los hacktivistas. Un documento recientemente publicado hoy expone la obra de la HSOC "Célula de Operaciones Científicas Humano", unidad del GCHQ dedicada a la "inteligencia humana online" y " influencia estratégica y trastorno".

También encontramos el uso de la psicología y otras ciencias sociales, no sólo para entender, sino para formar y controlar el desarrollo del discurso online de los hacktivistas. Un documento recientemente publicado hoy expone la obra de la HSOC "Célula de Operaciones Científicas Humano", unidad del GCHQ dedicada a la "inteligencia humana online" y " influencia estratégica y trastorno".

Acción Encubierta Online: tácticas de engaño

Bajo el título "Acción Encubierta Online", el documento detalla una variedad de medios para abordar la "operaciones de influencia e información", así como " los ataques e interferencias red informática", mientras que la disección de cómo los seres humanos pueden ser manipulados usando "líderes", "confianza", "obediencia" y "cumplimiento", las bases del fascismo:

Los documentos exponen teorías de cómo los seres humanos interactúan entre sí, especialmente online, y luego tratan de identificar formas de influir en los resultados - el llamado "juego" es el siguiente: "Gambit of Deception/ Tácticas de Engaño"

Preguntas al GCHQ: Política de Estado

Después de la filtración sobre Manipulación Masiva, hemos presentado numerosas preguntas al GCHQ, incluyendo:

(1) ¿Ha participado el GCHQen "operaciones de bandera falsa", donde el se envió a Internet material falsamente atribuido a otra persona?

(2) ¿Tiene algo que ver GCHQ en los esfuerzos de influir o manipular el discurso político online? ; y

(3) ¿Tiene el GCHQ el poder jurídico de incluye atentar contra delincuentes comunes nacionales, o sólo contra a amenazas extranjeras?

Como de costumbre, hicieron caso omiso de esas preguntas y optaron por enviar su repetitiva, imprecisa y difusa respuesta : "Es Política de Estado no hacer comentarios sobre asuntos de Inteligencia"

_____________

Ejemplo de los efectos de su Manipulación masiva:

Fukushima: 3 años de emisiones, apagón informativo y censura transicionestructural.net

Uno de los muchos objetivos de esta manipulación de la opinión pública en la red es introducir PROPAGANDA sobre la industria nuclear, y desacreditar las fuentes o voces discordantes con los intereses nucleares.

Objetivos:

- desacreditar ENENEWS, Fukushima Diary,...

- Por supuesto desacreditar cualquier investigación que asocie radiación con muerte, cánceres y enfermedades.

-Están realizando un gran esfuerzo para contrarrestar la información sobre la contaminación del Oeste de EEUU. Hay mucho dinero en juego.

- En la contrainformación están difundiendo información tan absurda como que el tabaco mata más que la energía nuclear o que los plátanos son radioactivos

Tienen un objetivo claro, el de minimizar los daños de la contaminación radioactiva: que la población no tenga conciencia de los daños de la contaminación, y se acostumbre a vivir con ella como si no pasara nada; y sin que se le ocurra interponer denuncias a la industria nuclear por daños.